“红蓝对抗”在金融业网络安全建设中的实践与思考

摘要:在网络安全“实战化、常态化、体系化”的背景下,金融业在网络安全建设中呈现出实战与合规并重的趋势,“红蓝对抗”可有效评估企业网络安全防御体系有效性,已逐步在金融行业进行应用。本文介绍了网络安全领域“红蓝对抗”定义,以及对抗中红军、蓝军、紫队等角色的职责和对抗开展的流程,并从对抗场景构建、风险控制、引入ATT&CK框架、应急响应、复盘总结等方面介绍金融业进行“红蓝对抗”时的实践经验,希望可以给金融同业开展“红蓝对抗”活动提供帮助。

关键词:网络安全、红蓝对抗、多维度对抗场景、实网演习、风险控制、ATT&CK、加密webshell、应急响应、复盘总结、闭环管理

近年来,实战化的网络安全攻防演习在国家有关部门的推动下逐渐呈现出常态化趋势,“实战是检验网络安全防护能力的唯一标准”、“网络安全说千遍不如打一遍”等实战化理念已逐步在各个行业形成共识,金融业在网络安全建设中也呈现出实战与合规并重的趋势。在此背景下,金融业开始加速推进网络安全建设,大都初步形成了基于纵深防御和主动防御的网络安全防御体系,但如何通过实战化的手段评价企业网络安全防御体系的防御水平,如何及时发现防御体系中的薄弱环节,“红蓝对抗”应运而生。

一、“红蓝对抗”的定义

参考军事演习中的红蓝对抗,网络安全领域的红蓝对抗是指攻守双方在实际环境中进行网络攻击和防御的一种网络安全攻防演练。通过持续的对抗、复盘、总结来不断优化防御体系的识别、加固、检测、处置等各个环节,从而提升企业整体的网络安全防护能力。

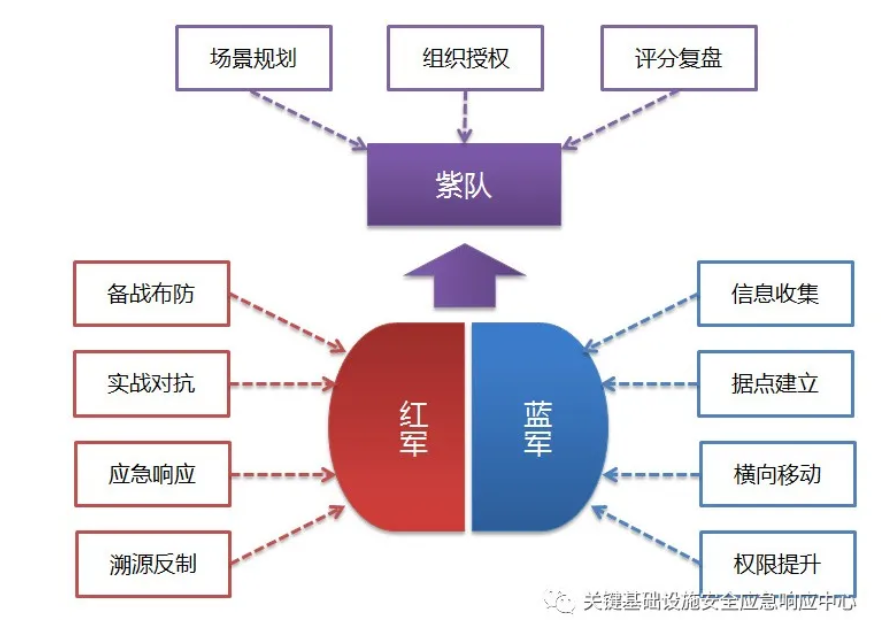

在对抗中,红军一般是指防守方,主要负责安全防护策略和措施,加固和整改风险,对抗中进行网络安全监测、预警、分析、验证、处置、应急响应和溯源反制等工作。

蓝军一般是指攻击方,通过全场景、多层次的攻击模拟,来衡量企业防护体系在面对真实攻击时的防御水平。蓝军常见的攻击手段包括信息收集、社会工程、建立据点、横向移动、权限提升等等。

除此以外,“红蓝对抗”还需要一个组织方,一般称为紫队,主要负责组织红蓝对抗的规划、授权、决策、评分、复盘等工作。

“红蓝对抗”组织架构具体如图一所示:

图1 红蓝对抗组织架构图

二、网络安全“红蓝对抗”机制实践

1、构建多维度对抗场景,实网开展“红蓝对抗”

在“红蓝对抗”演练中,实施模式一般包括靶场模式和实网攻防模式两种。金融行业业务环境复杂、IT环境种类繁多,而且目前国有大银行核心系统基本基于IBM ZOS环境,在行业中特有,靶场模式一方面难以全面模拟金融业实际生产环境,另一方面也无法发现企业内部真实问题等缺陷,一般来说,“红蓝对抗”演练在实网开展的效果更好。但与此同时,金融业对生产系统的稳定运行有严格的监管要求,为了防止“红蓝对抗”对生产系统造成影响,金融业“红蓝对抗”实网演练环境可以先从企业测试环境开始积累实践经验,根据企业自身实际情况,逐步推广至生产环境。金融行业一般都建立了比较完整的测试环境,测试环境一是与生产环境一致性较高,二是在实战中容易成为攻击突破口,属于企业安全防御体系的薄弱环节,需要进行针对性的对抗演练,可以说,金融行业测试环境是“红蓝对抗”的“天然靶场”。在测试环境实网络开展对抗的同时,还须对蓝军的攻击行为进行严格的风险控制并建立应急处置措施,例如“不允许对业务系统进行破坏性的操作、不允许使用SYN FLOOD、CC等拒绝服务攻击手段、禁止使用带有后门的工具、重保期间停止对抗”等等,最大限度减少对系统的影响。

为了全面模拟出金融业面临的各类网络安全风险,提升演练效果,我们通过总结金融行业实战对抗经验,构建出多维度、层次化的实战攻防对抗场景,包括:

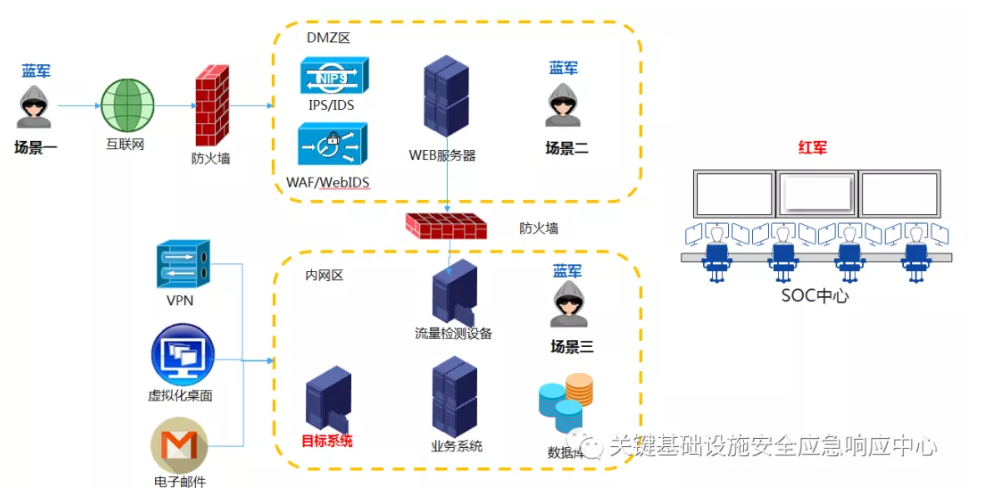

场景一:攻击者通过互联网漏洞、弱口令等手段进入DMZ区,实现外围打点;

场景二:攻击者通过前期发现的互联网漏洞在DMZ区建立据点,搭建隧道,进行纵向突破;

场景三:攻击者利用VPN、虚拟云桌面设备0day、社会工程等方式,直接进入企业内网,并进行横向移动;

红蓝对抗攻防场景具体如图二所示:

图2 红蓝对抗攻防场景示意图

通过多维度、立体化的攻防场景的对抗,全面模拟出金融业面临的各类网络安全风险,从而提升“红蓝对抗”演练效果。

2、借鉴ATT&CK技战法,前沿技术重点突破

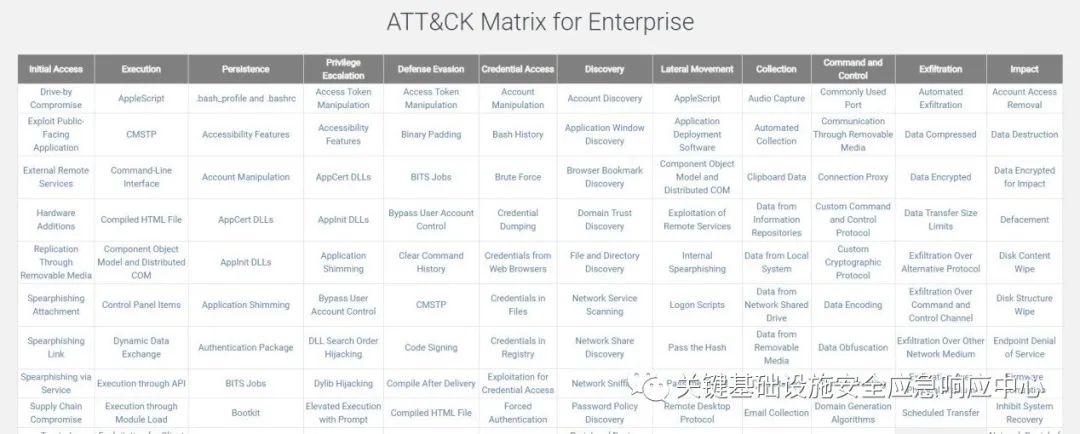

在“红蓝对抗”的实践中,企业可以充分借鉴国际上主流的ATT&CK框架,开展更具针对性的对抗演练。ATT&CK框架在洛克希德-马丁公司提出的KillChain模型的基础上,构建了一套更细粒度、更为全面的攻防知识库,涵盖了国际上APT组织常使用的12种战术和200多种技术,具体如图三所示。

图3 ATT&CK框架

对抗中,蓝军借鉴ATT&CK框架的攻击技术,建立起更加系统化、规范化的攻击场景,并沉淀出适合金融业实际的攻击知识库和武器库。红军研究ATT&CK框架中的监控建议和缓解措施,建立起覆盖Windows、Linux、Hpunix、AIX、AD域等环境的网络安全监控指标体系。

除了借鉴ATT&CK,企业还可以通过总结参加国家组织的大型网络安全攻防演习的经验,对于演习中前沿的攻防技术和武器进行专题研究和对抗,如加密Webshell“冰蝎”、Powershell内存马、AD域渗透(攻击手段涵盖GPP、PTH、PHH、MS14-068、黄金票据、白银票据等)、CobaltStrike攻防、后门免杀等等。蓝军在对抗中主动实施前沿攻击技术和武器,一方面提升对抗攻击强度和隐蔽性,另一方面提升蓝军整体作战能力;红军在对抗中,分析上述前沿攻击技术和武器的攻击特征,跟进各类开源检测项目,研究系统层、应用层、网络层检测方案,从而提升企业整体的安全防护能力。

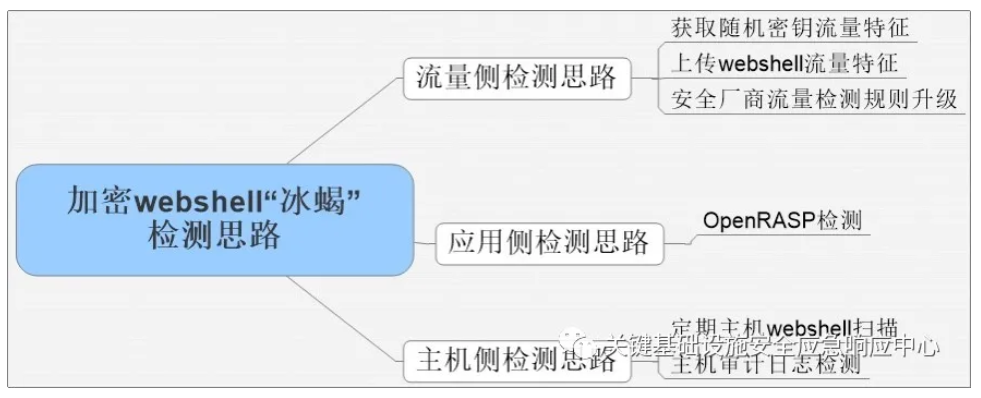

以加密webshell“冰蝎”为例,加密webshell在国家级大型攻防演习中大放异彩,由于流量加密,给防守方带来较大困扰。我们通过对“冰蝎”进行逆向分析、代码审计,在流量层分析出产生随机密钥流量特征,在应用层测试开源项目OpenRASP的检测效果,在主机层进行webshell扫描和审计日志分析,实践中,对“冰蝎”已有较好的检测效果。加密webshell“冰蝎”具体检测思路如下图所示:

图4 加密webshell检测思路

3、对抗战果闭环管理,复盘总结举一反三

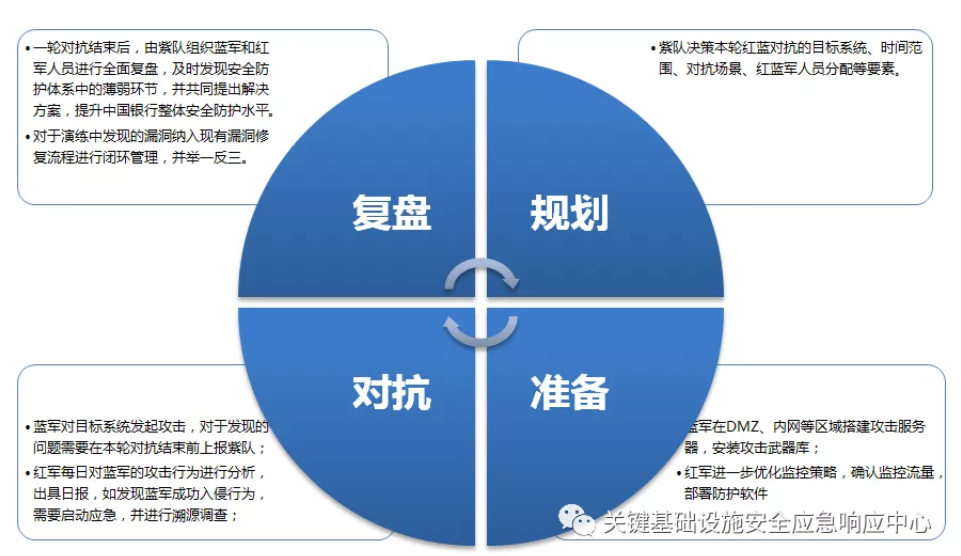

“红蓝对抗”演练一般包括“规划、准备、对抗、复盘”四个阶段,对每一轮演练发现的问题,企业都必须进行全生命周期管理,形成安全闭环,才能最大限度提升演练的效果。演练各个阶段包含的内容如下图所示。

图5 红蓝对抗演练阶段

在演练的四个阶段中,复盘是红蓝对抗的重点之一,每一轮“红蓝对抗”演练结束后,紫队会对这一轮演练中红军、蓝军提交的战果进行确认、评分、排名,并将蓝军渗透过程中的所有关键行为与红军检测记录到的数据进行对账,思考如何提高入侵感知能力,提高应急响应效率,提高入侵攻击成本,提高攻击溯源能力等等。紫队会根据本轮红蓝对抗中的对抗特点,动态调整评分机制,优化实施方案,进而加大攻防对抗力度。

针对发现的安全防护体系中的薄弱环节,红蓝双方共同提出解决方案,从而提升企业整体安全防护水平。同时,对于演练中发现的漏洞,需要纳入企业现有漏洞修复流程进行处置跟进,并举一反三,防止类似的问题重复发生。

三、“红蓝对抗”进一步展望

“红蓝对抗”是企业网络安全防御能力的试金石,企业可通过开展常态化的内部“红蓝对抗”来不断完善对抗机制,从而提升演练效果,做好内部红蓝军队伍建设。未来,企业可进一步引入外部蓝军的力量来加大攻防的强度;建立并完善入侵发现率、对抗场景覆盖率、平均响应时间MTTR等指标来量化“红蓝对抗”的效果;通过演练强化安全事件研判分析、规范安全事件处置流程,对安全事件进行及时控制,形成快速处置和响应机制,从而进一步完善企业安全运营中心(SOC)的建设。

网络安全的本质在对抗,在网络安全“实战化、常态化、体系化”背景下,“红蓝对抗”可以帮助金融业在网络安全建设中实现“以攻击促防御、以攻击促整改、以实战促建设”的目标,达到网络安全“红军”、“蓝军”相互促进,循环提升的效果,从而不断提升金融企业安全防护能力。